El Gobierno informó que las provincias pueden importar medicamentos sin autorización de Nación

A raíz de un pedido del gobernador mendocino, Alfredo Cornejo, que negocia la importación de medicamentos de la India, el Gobierno confirmó que las provincias pueden comprar medicamentos en el exterior sin ningún tipo de autorización por parte de Nación, lo que provocará -estiman las autoridades- una fuerte caída en los precios del sector.

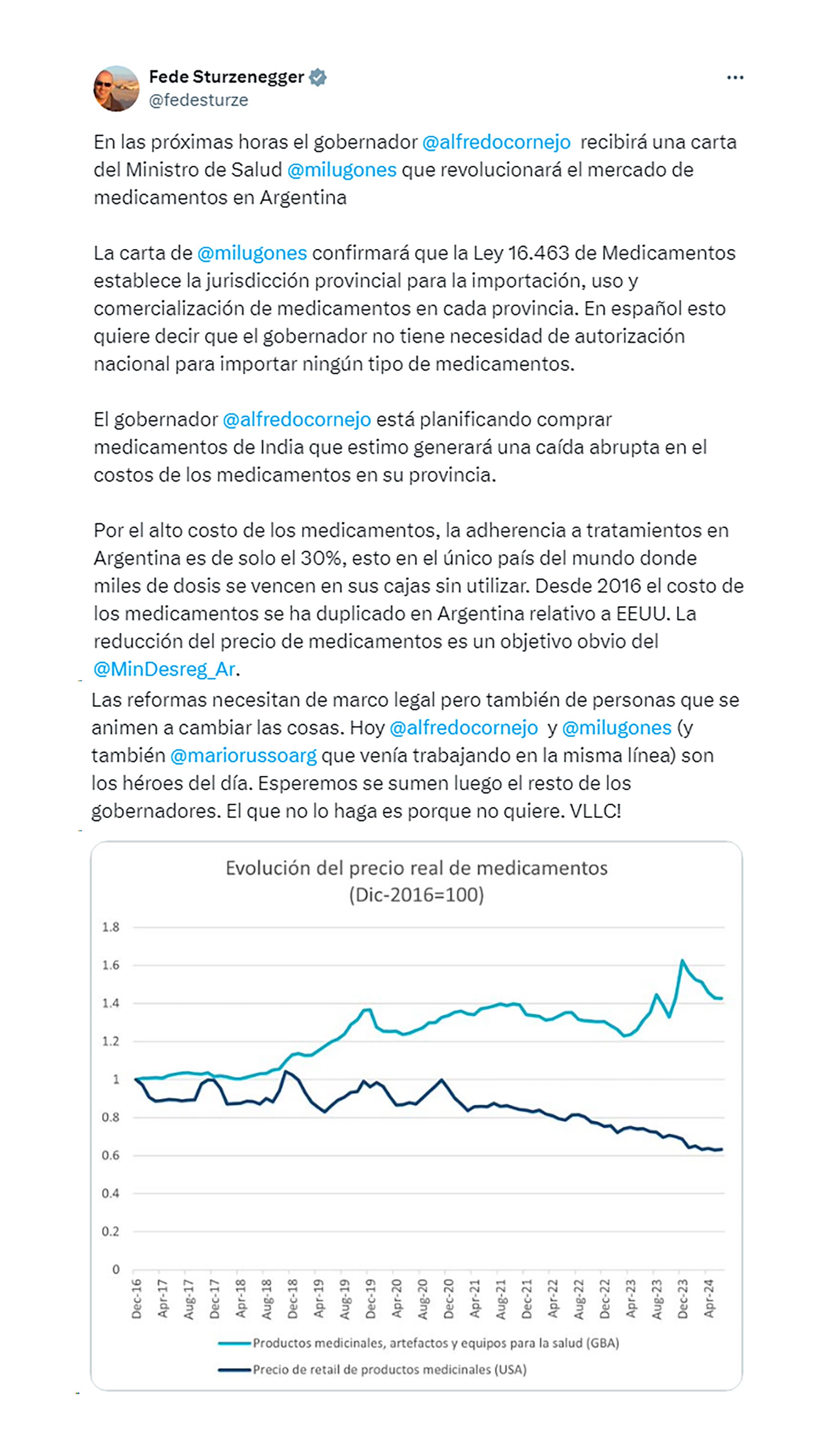

“La Ley 16.463 de Medicamentos establece la jurisdicción provincial para la importación, uso y comercialización de medicamentos en cada provincia. Esto significa que las provincias no tienen necesidad de contar con la autorización nacional para importar ningún tipo de medicamentos si así lo desean. Desde 2016, el costo de los medicamentos se ha duplicado en la Argentina relativo a EEUU y la reducción del precio de estos productos es un objetivo claro del Ministerio de Desregulación y Transformación del Estado”, informó la cartera que dirige Federico Sturzenegger.

De esta manera, la provincia de Mendoza va a poder importar medicamentos desde la India sin problemas. El gobernador Alfredo Cornejo busca disminuir los precios y el Ejecutivo espera que se sumen más jurisdicciones a la iniciativa.

“En las próximas horas el gobernador Alfredo Cornejo recibirá una carta del ministro de Salud, Mario Lugones, que revolucionará el mercado de medicamentos en Argentina. La carta de Lugones confirmará que la Ley 16.463 de Medicamentos establece la jurisdicción provincial para la importación, uso y comercialización de medicamentos en cada provincia. En español esto quiere decir que el Gobernador no tiene necesidad de autorización nacional para importar ningún tipo de medicamentos”, dijo en su cuenta de X Sturzenegger.

“El gobernador Cornejo está planificando comprar medicamentos de India que estimo generarán una caída abrupta en el costos de los medicamentos en su provincia. Por el alto costo de los medicamentos, la adherencia a tratamientos en Argentina es de solo el 30%, esto en el único país del mundo donde miles de dosis se vencen en sus cajas sin utilizar. Desde 2016 el costo de los medicamentos se ha duplicado en Argentina relativo a EEUU”, agregó.

“Las reformas necesitan de marco legal pero también de personas que se animen a cambiar las cosas” (Sturzenegger)

“La reducción del precio de medicamentos es un objetivo obvio del Ministerio de Desregulación y Transformación del Estado. Las reformas necesitan de marco legal pero también de personas que se animen a cambiar las cosas. Hoy Cornejo y Lugones (y también Mario Russo que venía trabajando en la misma línea) son los héroes del día. Esperemos se sumen luego el resto de los gobernadores. El que no lo haga es porque no quiere. VLLC!”, concluyó.

Durante la 45° Convención del Instituto Argentino de Ejecutivos de Finanzas en Mendoza, que se concretó a principios de septiembre, Sturzenegger mencionó los obstáculos regulatorios que podría imponer la Administración Nacional de Medicamentos, Alimentos y Tecnología Médica (ANMAT) y aseguró que ingresar fármacos indios al país implicaría que los precios de esos medicamentos se desplomen a un décimo de su valor actual.

Por su parte, Cornejo había manifestado que los medicamentos “son de la misma calidad que los que se producen en Argentina y de los que se producen en el mundo. Y la verdad que es un 10% del costo de algunos medicamentos que se cobran en la Argentina”. Sería un impacto sobre el mercado de los medicamentos muy fuerte.

A su vez, el ministro de Salud de Mendoza, Rodolfo Montero, ya se había reunido con el embajador de la India en Buenos Aires, Dinesh Bhatia, “para analizar la posibilidad de importación directa de medicamentos, ya que ese país se ha convertido en uno de los mercados de mayor producción mundial y tiene laboratorios de gran prestigio internacional”.

Mientras tanto, Sonia Tarragona, ex jefa de Gabinete del Ministerio de Salud de la Nación, aseguró en un escrito: “No hay evidencia de que el ingreso de productos de países como los incluidos en el Anexo II del Decreto 150/92 (la India, Irlanda, China, Brasil o Suecia, entre otros), que regula la importación de medicamentos, podría impactar en la reducción de precios del mercado local, especialmente por la complejidad en cuanto a tipos de precios y mecanismos de financiamiento que existen en nuestro país”.

Y alertó: “Con una balanza comercial del sector ya deficitaria en más de USD 7.000 millones, por cada incremento adicional del 10% anual en el monto total de importaciones, la demanda y el egreso de dólares para poder financiarlas rondaría los USD 7.370 millones adicionales. Además, impactaría fuertemente sobre los laboratorios nacionales de menor escala. Implicaría sustituir empleo local en los distintos eslabones de la cadena de comercialización de medicamentos”.

“La búsqueda de soluciones contra la suba de precios no debería darse con la potencial importación de medicamentos más baratos, pero con menos controles de calidad o mano de obra subsidiada, sino con el fortalecimiento de la prescripción por genéricos, el cumplimiento de los precios de referencias para la seguridad social y el fortalecimiento de la producción pública estratégica”, concluyó.