Descubren aplicación falsa que roba datos y contraseñas: Gypi decía ser un modificador de voz con IA

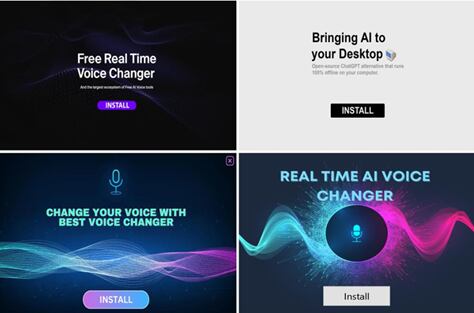

Los ciberdelincuentes están aprovechando la popularidad de las aplicaciones de inteligencia artificial para engañar a sus víctimas. Un ejemplo es Gipy, una aplicación que fingía utilizar esta tecnología para modificar voces y, al mismo tiempo, robaba credenciales de acceso y bancarias.

Según Kaspersky, empresa de ciberseguridad, Gipy contenía un virus que utilizaba GitHub, una plataforma popular entre programadores para la gestión y colaboración de proyectos.

Este malware almacenaba archivos protegidos con contraseña como carga útil final. Dicha carga útil incluía elementos capaces extraer contraseñas y datos, permitiendo a los ciberdelincuentes robar información variada, minar criptomonedas y descargar software malicioso adicional.

Cómo Gipy robaba contraseñas de sus usuarios

Cuando un usuario selecciona ‘Instalar’ en una aplicación, el teléfono comienza su proceso de descarga y ejecución de forma normal.

Gipy ejecutaba en segundo plano, un script malicioso que hacía actividades dañinas sin el conocimiento del usuario.

Un script es un archivo de texto que contiene un conjunto de instrucciones o comandos que pueden ser ejecutados por un programa o intérprete. Estos scripts son utilizados para automatizar tareas o realizar funciones específicas dentro de un sistema informático.

Los expertos de Kaspersky analizaron más de 200 de estos archivos de Gipy y encontraron diversos tipos de malware como el ladrón de contraseñas Lumma, el criptominero modificado Corona, y programas RAT como DCRat y RADXRat.

También descubrieron otros ladrones de contraseñas como RedLine y RisePro, junto con una puerta trasera denominada TrueClient, todos diseñados para robar datos sensibles y comprometer la seguridad de los usuarios.

Una “puerta trasera” (en inglés, “backdoor”) es una técnica utilizada en el ámbito de la ciberseguridad para referirse a una vulnerabilidad o funcionalidad oculta en un sistema informático que permite el acceso no autorizado al sistema.

Los países más afectados por este malware fueron Rusia, Taiwán, Estados Unidos, España y Alemania, apuntó la compañía de ciberseguridad.

Cómo identificar una app maliciosa

Identificar una aplicación maliciosa puede ser crucial para proteger el dispositivo y los datos personales. Algunas claves para reconocer una app potencialmente peligrosa son:

– Desarrollador desconocido: Las aplicaciones legítimas suelen tener información clara y detallada sobre el desarrollador en la tienda de aplicaciones. Se invita a que los usuarios desconfíen de aplicaciones de desarrolladores desconocidos o sin información de contacto verificable.

– Comportamiento inusual: Si la aplicación presenta un comportamiento inusual, como un consumo excesivo de batería, ralentización del dispositivo o anuncios emergentes intrusivos, podría estar comprometida o ser maliciosa.

Cómo protegerse de aplicaciones maliciosas

– Descargar desde fuentes confiables: Utilizar solo tiendas de aplicaciones oficiales como Google Play Store o App Store de Apple.

– Leer los comentarios y valoraciones: Antes de instalar una aplicación, revisar las reseñas de otros usuarios para detectar posibles problemas.

– Permisos de la aplicación: Observar con detenimiento los permisos que solicita la aplicación durante la instalación y considerar si son necesarios para su funcionamiento. Por ejemplo, una aplicación de linterna no debería pedir permisos para usar el micrófono del celular.

– No dejarse llevar por las tendencias: Hoy en día, muchas compañía utilizan el término “inteligencia artificial” para atraer usuarios.

“Los ciberdelincuentes están aprovechando el aumento de interés en la IA para propagar malware y llevar a cabo ataques de phishing. La IA se ha estado utilizando como cebo durante más de un año y no esperamos que esta tendencia disminuya”, dijo Oleg Kupreev, experto en seguridad de Kaspersky.

– Evitar enlaces y archivos sospechosos: No ingresar a enlaces no solicitados ni descargar archivos de fuentes desconocidas o sospechosas.

– Mantener el dispositivo actualizado: Procurar siempre instalar las actualizaciones de sistema y de aplicaciones regularmente para protegerse de vulnerabilidades conocidas.

– Configurar restricciones de seguridad: Los usuarios pueden utiliza configuraciones de seguridad y restricciones en su dispositivo, como bloqueo de instalación de aplicaciones de fuentes desconocidas.